Stageopdracht: Security by Design

Als student aan de Fontys Hogeschool te Eindhoven voer ik mijn afstudeeropdracht uit bij KienIA. Mijn afstudeeropdracht staat volledig in het teken van cybersecurity van Industriële Automatiseringssystemen. Mijn stageopdracht gaat over het tastbaar maken van cybersecuritykwetsbaarheden in IA-systemen en de maatregelen die je kunt nemen. Ik ben aan de slag gegaan met drie ontwerpprincipes voor Security by Design en heb een demo-opstelling gerealiseerd.

De demo-opstelling visualiseert de cybersecuritykwetsbaarheden van een IA-systeem. De opstelling toont vervolgens aan hoe je middels “Security by Design” een veilig systeem kunt realiseren. De geïmplementeerde maatregelen zijn in lijn met de IEC62443 en ISO27001 normen.

Security by Design

De drie gebruikte principes zijn:

- scheid wat niet verbonden hoeft te zijn;

- sta alleen connecties toe die je gebruikt en;

- zorg dat alleen de beoogde ontvanger het bericht begrijpt.

Door de principes op elkaar te leggen wordt een gelaagd securitymodel gecreëerd. Het voorkomt dat het falen van individuele componenten niet leidt tot een volledig kwetsbare situatie.

Scheid wat niet verbonden hoeft te zijn

Het scheiden betekent dat je je netwerk opdeelt in segmenten. Het voorkomt dat bijvoorbeeld een PC op kantoor direct verbinding kan maken met een industriële PC of een PLC (programmeerbare logica controller). Hierdoor kan een malware-infectie in het ene segment niet zomaar het andere segment infecteren.

Sta alleen connecties toe die je gebruikt

Tussen de segmenten sta je alleen verbindingen toe die daadwerkelijk nodig zijn. Door bijvoorbeeld standaard alles te blokkeren en alleen een selectie aan connecties toe te staan (het zogenaamde ‘whitelisten’), zorg je dat je niks vergeet te blokkeren en dat precies gedefinieerd is welk verkeer tussen welke zones loopt.

Alleen de juiste ontvanger begrijpt het bericht

Met andere woorden: we gebruiken versleuteling en authenticatie voor de communicatie tussen de segmenten. Dit voorkomt dat een buitenstaander het communicatieverkeer uit kan lezen en aan kan passen.

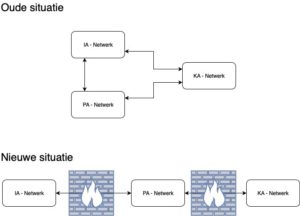

De drie principes leiden tot andere netwerkarchitecturen

De drie principes zijn geïllustreerd in figuur 1. De figuur toont de architectuur van een oude (onveilige) situatie en een architectuur van een nieuwe (veilige) situatie. Het verschil tussen de architecturen is dat er in de nieuwe situatie een duidelijke scheiding tussen de onderdelen binnen het netwerk is. Waar in de onveilige situatie alle componenten met elkaar communiceren, kunnen in de veilige situatie alleen componenten met elkaar communiceren waarbij de communicatie expliciet is toegestaan door de regels in de firewall.

De demo-opstelling

Dit alles in een artikel lezen is leuk, maar het spreekt nog meer tot de verbeelding als je dit werkelijk meemaakt. Met de draagbare demo-opstelling kunnen we zowel de onveilige als de veilige situatie nabootsen, en laten we zien in hoeverre cyberaanvallen een systeem kunnen ontregelen. Ook is het mogelijk om verder in te zoomen op de techniek achter de maatregelen.

Ben je geïnteresseerd? Neem dan contact met ons op en we komen het graag demonstreren!

Maarten de Kruijf